Nesta edição do PET Redação iremos falar um pouco sobre criptografia, buscando entender o que é a criptografia em sua essência e alguns conceitos básicos.

A palavra criptografia vem do grego, das palavras Kryptós (escondido/oculto) e graphéin (escrita). É uma técnica utilizada para proteger uma determinada informação, onde a informação é transformada através da utilização de um algoritmo criptográfico, de modo que se torna incompreensível. Assim somente as partes autorizadas conseguem ter acesso ao real conteúdo desta informação.

Podemos dizer que o uso da criptografia é tão antigo quanto a necessidade do homem em esconder a informação. Muitos pesquisadores atribuem o uso mais antigo da criptografia conhecido aos hieróglifos usados em monumentos do Antigo Egito (cerca de 4500 anos atrás). Diversas técnicas de ocultar mensagens foram utilizadas pelos gregos e romanos.

A criptografia pré-computacional era formada por um conjunto de métodos de substituição e transposição dos caracteres de uma mensagem que pudessem ser executados manualmente (ou até mesmo mentalmente) pelo emissor e pelo destinatário da mensagem.

No método de criptografia com cifras de transposição, os conteúdos da mensagem original e da mensagem criptografada são exatamente os mesmos, porém com as letras são postas em uma ordem diferente.

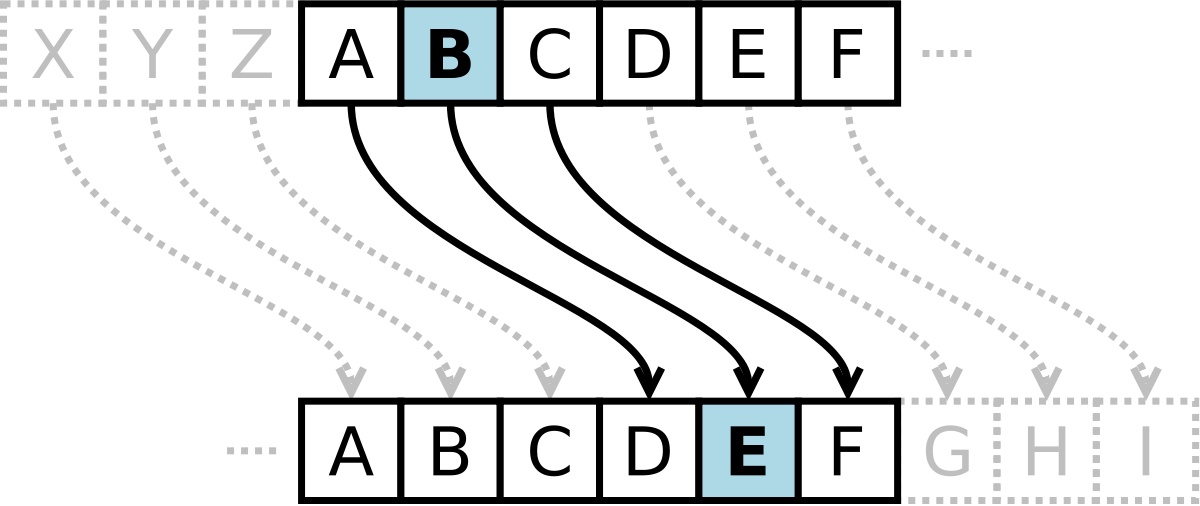

Neste procedimento de substituição, cada letra ou grupo de letras da mensagem é substituída de acordo com uma tabela de substituição sem que a posição desta letra seja alterada. Ou seja, diferente de uma cifra de transposição, cada letra se mantém no seu lugar, porém é substituída por uma nova letra que não necessariamente precisa estar presente no conjunto de letras da palavra original.

Esta alteração pode ser feita não somente por outras letras, mas também por símbolos, figuras ou outras combinações com um sistema definido e uma chave.

O melhor exemplo de uma cifra de substituição é a famosa cifra de César.

Na imagem acima, o método criptográfico aplicado é a chamada cifra de César, que é o modelo mais básico de aplicação de uma chave criptográfica. Essa cifra trabalha com uma chave relacionada a um valor fixo de saltos nas posições das letras do alfabeto.

A criptografia tem quatro objetivos principais:

-

Confidencialidade: só o destinatário autorizado deve ser capaz de extrair o conteúdo da mensagem da sua forma cifrada.

-

Integridade: o destinatário deverá ser capaz de verificar se a mensagem foi alterada durante a transmissão.

-

Autenticação: o destinatário deverá ser capaz de verificar que se o remetente é realmente quem diz ser.

-

Não-repúdio ou irretratabilidade: não deverá ser possível ao remetente negar a autoria de sua mensagem.

Pode-se dizer que a criptografia é considerada computacionalmente segura à partir de dois fatores, o custo e o tempo. Quando o custo para quebrar uma criptografia excede o valor da informação criptografada, significa que a criptografia foi bem sucedida, pois cada informação possui um determinado valor para quem a possui e para quem está tentando possuí-la. Além disso, cada criptografia possui um determinado tempo à ser investido até que seja quebrada, e quando o tempo para quebrar a cifragem excede a vida útil da informação, também significa que ela foi bem sucedida.

A segurança dos serviços criptográficos é baseada no segredo da chave criptográfica, que nada mais é que um determinado algoritmo matemático que permite executar os processos de criptografia e descriptografia. Existem 2 tipos de chaves criptográfica: chaves simétricas e chaves assimétricas.

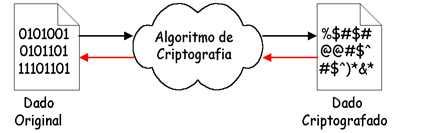

Utilizam uma única chave para criptografar e decifrar os dados. São aplicados principalmente para garantir a confidencialidade dos dados pois somente o proprietário da chave será capaz de decifrar os dados.

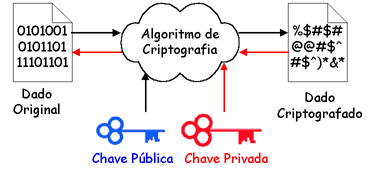

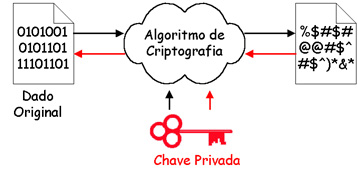

Já na criptografia assimétrica utiliza-se um par de chaves chamadas de chave pública e chave privada. Deste modo, uma chave é utilizada para criptografar e a outra para descriptografar as mensagens. Estas chaves pública e privada são relacionadas entre si, garantindo que ao realizar a ação com uma destas chaves, esta ação só pode ser revertida com a utilização da outra chave daquele mesmo par. A chave pública deve ser compartilhada, deste modo não há problema de ir para a rede de dados, apenas a chave privada deve se manter em posse exclusiva de proprietário, pois é esta chave que será utilizada para realizar a descriptografia.