Pablo Domingues de Mello defendeu o trabalho de conclusão de curso em julho de 2020. O dia, que era para ser feliz para o estudante do curso de Direito da Universidade Federal de Santa Maria (UFSM), foi marcado por uma invasão na sala online em que acontecia o evento, e por discursos de ódio lgbtfóbicos dos invasores. Já em dezembro do ano passado, durante a posse da nova gestão da Seção Sindical dos Docentes da UFSM, a Sedufsm, um dos perfis que participava interrompeu a solenidade de abertura para proferir discursos neofascistas, com alusão às armas e à figura de Hitler. Os dois episódios são exemplos de uma prática que se tornou recorrente desde o ano passado, o ‘zoom bombing‘. O termo é uma junção da palavra “zoom”, em alusão à plataforma de reuniões e eventos online, e “bombing”, que significa bombardear e/ou atacar.

A necessidade de isolamento social levou as universidades a se adaptarem a um sistema remoto e provisório de ensino, o que ampliou as práticas e interações online. Eventos que antes aconteciam de forma presencial, como a defesa da monografia ou a posse de uma gestão do sindicato, transferem-se para o ambiente virtual. Com isso, preocupações de segurança virtual também aumentam, a exemplo dos episódios citados. Dados da Polícia Federal de Santa Maria mostram que, em 2020, foram registrados, em boletim de ocorrência, cinco invasões de eventos, aulas ou apresentações no âmbito da UFSM; até julho de 2021, já havia um registro de ocorrência. Esses dados, no entanto, são subnotificados, uma vez que nem todos os casos são denunciados. Dos episódios acima, por exemplo, a invasão da defesa da monografia de Pablo foi registrada. Já a invasão da posse da Sedufsm, não.

As invasões

A defesa do trabalho de conclusão de curso de Pablo Domingues de Mello aconteceria online em 15 de julho de 2020, o que possibilitaria que mais amigos e conhecidos acompanhassem o momento que foi esperado por cinco anos. Uma semana antes, ele divulgou em suas redes sociais um card de convite para o evento, com um link do Google Meet e a temática do TCC, que abordava o discurso de ódio lgbtfóbico e a decisão do Supremo Tribunal Federal (STF) que criminaliza a homofobia. O tweet alcançou cinco mil pessoas. “Acredito que esse grupo de invasores, que eram cinco pessoas, tenha visto e se mantido atento a minha rede social”. Pablo relata que, por uma questão burocrática, o link inicialmente divulgado teve de ser modificado. A sala substituta foi criada pela orientadora de Pablo, que moderava a chamada. Esse link foi compartilhado com os contatos particulares dele e postado no Twitter cinco minutos antes de começar a banca.

Cerca de 75 pessoas assistiram à apresentação da monografia, que durou 20 minutos. No início da fala de um dos membros da banca, ocorreu a primeira interferência, a partir de sopros no microfone. “A gente acreditava, na realidade, que fosse alguém que não estava sabendo desligar o microfone e não sabia como mexer nisso. Aí eu comecei a ver que tinham pessoas que eu não conhecia na sala. E eram alguns nomes bem sugestivos”, diz Pablo.

Na segunda interferência, os invasores rodaram áudios com teor pornográfico e, posteriormente, reproduziram vídeos com discursos de ódio racistas e lgbtfóbicos ditos pelo Presidente da República. “Nesse momento, a gente começou a perceber o teor da invasão. E aí, quando eles se identificaram dessa forma, começaram a fazer mais, assoprar mais o microfone pra dar mais interferência. Até que uma amiga minha ligou o microfone e falou: ‘gente, eu acho que isso aqui é uma invasão, é melhor a gente fechar a sala, eles não vão deixar a gente continuar falando’”.

Pablo relata que se sentiu intrigado, em um primeiro momento, por conta dos invasores entrarem e saírem da chamada continuamente. Além de não conseguir prestar atenção na fala do avaliador, a invasão gerou desconforto: “Fiquei bem chateado, porque tinham 75 pessoas na sala, toda a família me assistindo, amigos meus de vários cantos do mundo assistindo, porque, enfim, por ser online as pessoas têm essa possibilidade”. Os amigos e familiares dele não puderam assistir à avaliação final do trabalho, já que foi necessário abrir uma sala nova, somente com a banca. “Eu fiquei nervoso, mas eu me mantive assim, não chorei, não me desesperei, porque eu pensei ‘tenho que terminar isso aqui, depois eu resolvo o que aconteceu’”. A invasão foi registrada no Ministério Público Federal de Santa Maria (MPF), e como boletim de ocorrência na Polícia Federal de Santa Maria (PF). Até o momento do fechamento da reportagem, não houve atualizações ou resultados da investigação.

No caso do sindicato, cerca de 90 pessoas assistiam à posse da nova diretoria da Seção Sindical dos Docentes da UFSM, a gestão “Renova Sedufsm”. Em 5 de dezembro de 2020, a Assembleia de Posse estava iniciando quando três perfis com nomes estranhos começaram a trocar ideias no chat. Leonardo da Rocha Botega, integrante da diretoria empossada, conta que, após a fala de membros da antiga gestão, os mesmos perfis começaram a ligar e desligar o microfone. “Na sequência, foi projetada uma música com imagens de armas e de Hitler, algo que talvez fale muito sobre o perfil do invasor”, diz.

Leonardo conta que se sentiu desconfortável com a situação: “Havia muitos convidados externos, pessoas do Brasil todo, representantes de muitos movimentos sindicais e sociais. Ainda bem que conseguimos deslocar quase todos para uma nova sala em um novo link e tudo transcorreu normalmente depois”. O link do evento havia sido divulgado em modo público. Apesar de não terem registrado ocorrência policial, a assembleia de posse está gravada e arquivada pela entidade. Houve registro nas redes sociais por meio de Nota de Repúdio e reforço da segurança das atividades posteriores, com envio dos links com menor antecedência e de forma privada para os associados.

Para o historiador Leonardo Botega, existem semelhanças entre o ataque sofrido e outros que aconteceram na UFSM. “O perfil dos ataques parece seguir o mesmo padrão, imagens de violência, pornografia ou ruídos pornográficos. Não me parece ser algo individual, mas algo de grupo ou grupos articulados”. Ele destaca que esse tipo de ataque segue uma estética fortemente neofascista, uma vez que demonstra uma postura antidemocrática e de intolerância. “O perfil dos alvos são sempre bancas de defesa ou palestras com temas sociais, étnicos-raciais ou de gênero, e os movimentos sociais e sindicais. Os mesmos alvos que esses grupos miram fora do ambiente virtual. É a mesma violência, só que agora, covardemente escondida atrás de um computador”.

'Zoom Bombing' é crime?

O Zoom Bombing ganhou mais ênfase com o trabalho remoto e faz referência à plataforma de reuniões Zoom, embora ocorra em outros aplicativos, como o Google Meet. Em função da recorrência destes casos, em abril de 2020 o Zoom foi notificado pelo FBI – Federal Bureau of Investigation (Departamento Federal de Investigação dos Estados Unidos, em português).

O ‘zoom bombing’ é o ato de invadir uma reunião, aula e/ou evento virtual em plataforma online com o objetivo de atrapalhá-los. Para o professor substituto no Departamento de Direito da UFSM e mestre em Ciber Segurança em Ambiente Digital, João Pedro Seefeldt, esse tipo de invasão tem um propósito mais político e ideológico do que interesse monetário ou roubo de dados. Segundo ele, “os ataques servem para silenciar, negar, discutir, ou para ridicularizar, numa tentativa de diminuição daquilo que está sendo falado”.

Uma característica muito marcante desse fenômeno é a profusão de discursos de ódio e ataques coordenados. No caso de Pablo Domingues de Mello, a chamada da sala virtual foi gravada e captou, após todos os convidados saírem, o momento em que os cinco invasores comemoraram o sucesso do ataque, zombaram e riram da invasão, ao mesmo tempo em que proferiram discursos de ódio contra pessoas gays. Para João Pedro, os ataques se utilizam de xingamentos para ridicularizar os participantes e competir ideologicamente com o tema.

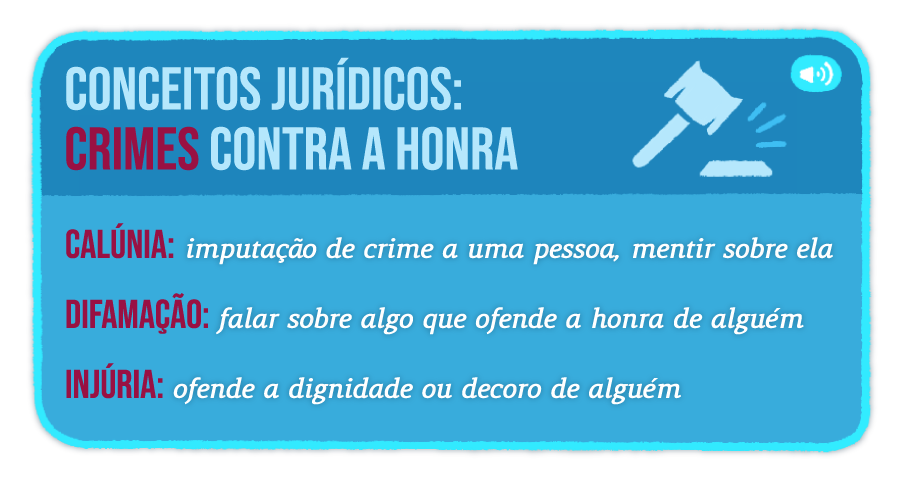

O professor esclarece que, por ser uma prática recente, o zoom bombing ainda não é criminalizado no Brasil. “Tecnicamente não é um crime a invasão em si, mas o que é dito ou feito dentro dessa invasão pode sim configurar crime e ainda na forma qualificada”. Ou seja, nos casos citados, a invasão não configura um crime, mas os discursos de ódio proferidos, sim. Ele explica: “As condutas praticadas pelo invasor durante o ataque podem caracterizar uma infração penal, como por exemplo, injúria, racismo, lgbtfobia, apologia ao nazismo, entre outras”.

Apesar de o discurso de ódio, em si, não ter um tipo penal específico de criminalização (ainda que já existam propostas legislativas nesse sentido), a classificação jurídica penal engloba crimes contra a honra (injúria, difamação e/ou calúnia), crimes que resultam de discriminação ou preconceito de raça, cor, etnia, religião, origem nacional, orientação sexual e de gênero – a exemplo da homofobia ou transfobia, que foram recentemente criminalizadas pelo Supremo Tribunal Federal. Além disso, há as formas qualificadas desses crimes.

Para João Pedro, “a qualificação dessas condutas prevê diferenças na aplicação de pena para um crime cometido de forma presencial e um crime praticado em espaço virtual, já que, por exemplo, as redes sociais são um espaço em que postagens podem viralizar e atingir muito mais pessoas”. A pena para crimes de injúria, quando utiliza de elementos referentes a raça, cor, etnia, religião, origem, orientação sexual e de gênero, ou à condição de pessoa idosa ou com deficiência, é de um a três anos de reclusão, além de multa. No entanto, quando a prática ou divulgação de crimes contra a honra é feita por meio das redes sociais digitais, a pena pode triplicar.

Outra característica desse tipo de ataque – e da internet em si – é que os invasores se escondem atrás do anonimato, a partir de contas falsas. João Pedro Seefeld lembra que o anonimato é proibido pela Constituição Federal de 1988 (art. 5º, inciso IV: é livre a manifestação do pensamento, sendo vedado o anonimato). Para o pesquisador, a probabilidade de encontrar invasores que se escondem no anonimato das redes é pequena, tanto porque o Brasil ainda possui grandes déficits na investigação de crimes digitais quanto pelas possibilidades de proteção da identidade na internet. “Se esses agentes que estão atacando são minimamente inteligentes, para não serem identificados, vão criar camadas de segurança, vão usar contas fakes, contas criadas em outros países, criptografia, enfim, vão criar várias camadas de segurança que vão dificultar a identificação”. Ele ressalta que a identificação é possível, mas que é demorada e difícil. Além disso, João Pedro acrescenta que, por vezes, os atacantes podem não ser tão anônimos assim: “Tem gente, como esses atacantes que se vangloriam nas próprias redes sociais. Então, é necessário, às vezes, até um monitoramento desse tipo de postagem, publicação”. Ele reforça que é essencial que as polícias científicas brasileiras tenham constante capacitação para aprimorar a investigação de crimes digitais.

A segurança em rede é uma preocupação constante para as pessoas, principalmente por conta da privacidade de dados pessoais. Em janeiro deste ano, um mega vazamento de dados veio à tona no Brasil, o que gerou grande apreensão. Para o professor João Pedro, o zoom bombing não parece ter relação com a questão dos grandes vazamentos e roubo de dados, uma vez que o objetivo maior é político e ideológico na disputa de construção ou alteração de narrativas na arena pública. “Não são raros os casos em que eles entram com as próprias redes sociais ou com perfil em que mudam a foto ou o nome, mas sem nenhuma camada de anonimização. Eles se sentem encorajados e legitimados a fazer isso”.

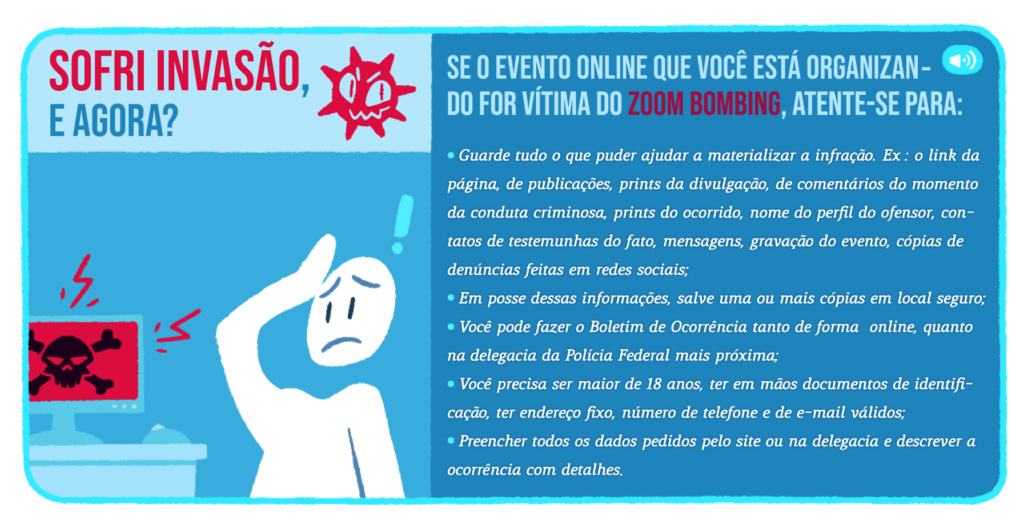

João Pedro Seefeldt destaca que, caso um evento em sala virtual sofra qualquer tipo de ataque ou invasão, a orientação é procurar a Polícia Federal mais próxima e registrar boletim de ocorrência.

A realidade em rede expõe as pessoas a questões relativas à privacidade e à segurança. Com a pandemia da Covid-19 e a necessidade de aceleração de práticas virtuais, esses pontos ficaram mais evidentes. De acordo com João Pedro, é necessário empoderar e conscientizar os cidadãos a respeito da proteção de dados pessoais, medidas legais e informações pertinentes sobre cibersegurança. “É uma realidade que veio pra ficar e a pandemia só escancarou isso. Na minha opinião, se tornou um catalisador dessa importância de a gente discutir proteção de dados”, destaca.

É coisa de 'hacker'?

Quando se fala em ataques a sistemas, invasões e roubo de dados em rede, é comum ouvir a afirmação de que ‘é coisa de hacker’. O entendimento popular e negativo do hacker é adequado. Raul Ceretta Nunes, professor do Departamento de Computação Aplicada do Centro de Tecnologia da UFSM, explica que um hacker é alguém que entende muito de determinado assunto. “Ele pode usar esse conhecimento para descobrir as vulnerabilidades de um software. Uma vez que ele descobre as fraquezas e vulnerabilidades, ele pode eliminá-las ou, se for mal intencionado, explorá-las invadindo sistemas”. Raul destaca que um hacker busca encontrar as vulnerabilidades de um sistema ou dispositivo e descobrir como aprimorar a segurança do mesmo. Quando ele usa o seu conhecimento profundo para ações maliciosas, ele vira um cracker. A diferença está na intenção e no uso do conhecimento.

No entanto, para Raul, os exemplos citados nesta reportagem não são ‘coisa de hacker’. Do ponto de vista computacional, essas invasões só seriam ação de crackers caso a sala virtual em que a chamada é realizada possuísse alguma vulnerabilidade . Crackers geralmente invadem softwares mais complexos. No caso citado, só seria uma ação desse tipo se, mesmo com os procedimentos de acesso restrito por meio do envio de links individuais, ela fosse penetrada por alguém que não foi convidado para a chamada. Raul explica que o termo ‘vulnerabilidade’ é utilizado quando um software tem algum problema de construção, de projeto, alguma falha que permite a invasão por parte de programadores, sejam eles hackers ou crackers. O que acontece nos exemplos citados é que, na maioria das vezes, para entrar na chamada, os invasores precisam ser aceitos nela e o ataque ocorre posteriormente. Nos exemplos em que o link é postado em redes sociais, de modo público, não há controle sobre as pessoas que entram ou, mesmo quando é feito um formulário de inscrição para o acesso, há a possibilidade de utilização de e-mails e contas falsas para esse fim.

Para que casos como esses sejam evitados, é fundamental tomar alguns cuidados. Raul Ceretta Nunes salienta que “a tecnologia pode ajudar a criar meios que evitem o uso indevido de salas, mesmo que elas sejam públicas”. Como exemplos, cita recursos que o moderador da sala pode utilizar para remover e bloquear pessoas; autorizar um número máximo de contas; realizar um pré-cadastro (inscrição no evento) para que o moderador possa filtrar e conferir a veracidade das contas; além disso, há a possibilidade de fazer com que a sala seja fechada e somente pessoas aprovadas consigam ingressar. O Google Meet, por exemplo, possui a ‘ante-sala’, em que o/a participante aguarda ser aprovado, mas, uma vez aprovada, mesmo retirada da reunião, a conta consegue retornar. A equipe de segurança do Centro de Processamento de Dados da UFSM (CPD), ressalta que, em 2020, a principal ação do setor foi orientar e conscientizar os usuários quanto à criação de links em salas fechadas e a manutenção e conferência de uma lista de participantes.

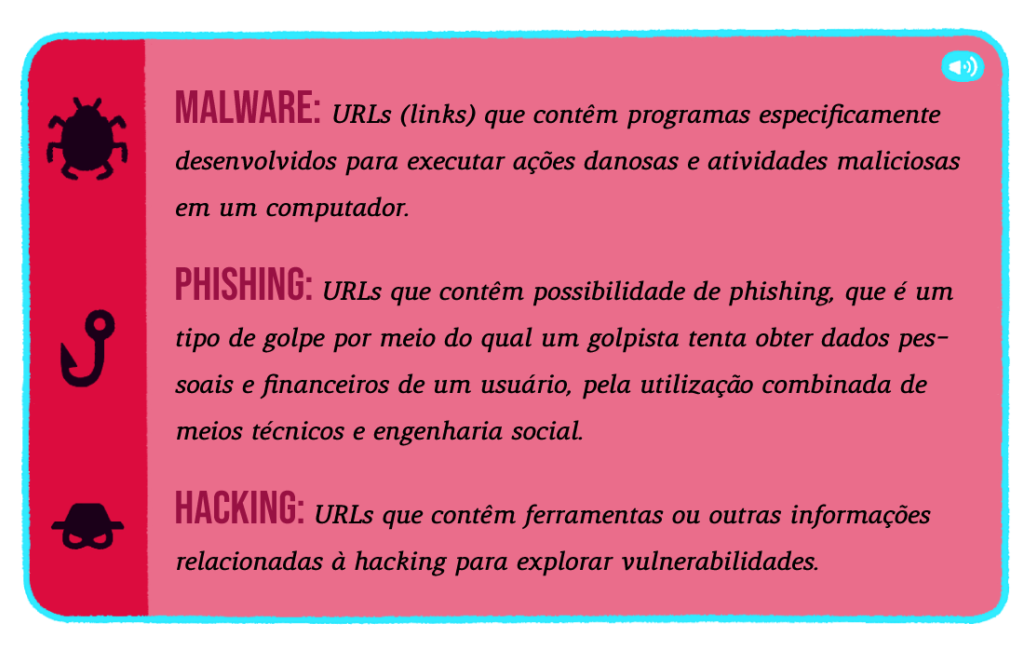

Além do ‘zoom bombing‘, outras práticas afetam a segurança em rede do usuário, como as de malware, phishing e hacking.

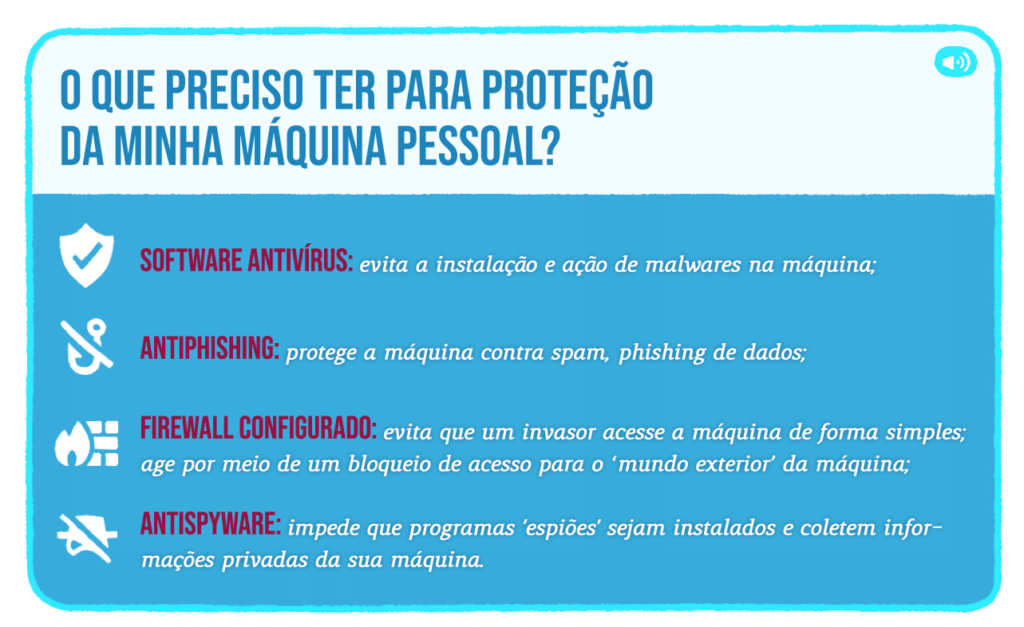

Diante dessas possibilidades, Raul Ceretta Nunes destaca que, para proteção de dados e máquinas pessoais – computador, notebook, tablet ou celular, é ideal possuir algumas ferramentas simples. Entre essas, está o software antivírus, que é criado a partir dos malwares já conhecidos e que elimina a possibilidade de a máquina estar infectada com algum software ruim.

Já em máquinas de empresas e em máquinas com provedores, o cuidado deve ser maior, uma vez que o valor das informações dessas também é superior. Testes de vulnerabilidade de penetração, como exemplo o PenTest, e mecanismos para esconder o servidor na rede, por meio de VPN – Virtual Private Network, ou Rede Virtual Privada, em português, que é um túnel virtual criptografado, são alguns desses métodos de proteção. Raul destaca que, em meio a uma sociedade que depende cada vez mais de computadores e celulares para pagamentos, compras, comunicação, automatização e acesso à informação, é natural que a discussão a respeito da privacidade torne-se maior.

Na UFSM

Com a suspensão das atividades presenciais, em março de 2020, o CPD da UFSM disponibilizou, para os servidores da universidade, o acesso remoto via VPN institucional. “Através da utilização da VPN institucional, os usuários podem realizar de casa os mesmos acessos que realizavam, como se estivessem na rede da Universidade. Essa forma de conexão não existia previamente na UFSM e foi criada rapidamente, mesmo com recursos limitados, para permitir que os usuários da universidade realizassem seu trabalho remoto de forma segura”, ressalta a equipe de segurança. Além disso, outro destaque do ano passado foram as campanhas informativas sobre segurança, através das redes sociais e do site, sobre a proteção correta de senhas, o cuidado com o compartilhamento de informações e para orientações sobre a fraude do phishing.

Também em 2020, a UFSM adquiriu um novo firewall – que atua como uma espécie de filtro, retendo links e tentativas de acesso consideradas perigosas ou suspeitas. De acordo com a Equipe de Segurança do CPD, é “um novo conceito de firewall que permite análises mais profundas nos pacotes que são trafegados pela rede, promovendo maior segurança geral”. Ela salienta que, antes, a UFSM utilizava um firewall de versão gratuita e muito limitada, o que representava um atraso em relação às outras universidades federais.

Para a equipe, a aquisição representa evolução na segurança da rede da UFSM, que é muito diversa e possui vários dispositivos ou sistemas conectados a ela e nem sempre gerenciados pelo CPD. Entre os sites monitorados pelo CPD estão o site institucional da UFSM e todos os seus desdobramentos, o Portal do Aluno, o Moodle, bancos de dados ou qualquer outro endereço virtual relacionado à universidade. Por exemplo, se um link suspeito, com possibilidade de conter algum software malicioso, estiver no ambiente virtual de aprendizagem, o firewall vai identificar e bloquear. Outros sistemas da UFSM como o PenSie – sistema eletrônico de assinatura de atas, e a eleição eletrônica, também são protegidos de ataques via firewall. O grupo destaca que já existia um projeto de implantação dessas ferramentas antes da pandemia, mas que ele foi acelerado com a necessidade de atuação remota.

Expediente

Reportagem: Samara Wobeto, acadêmica de Jornalismo e bolsista

Ilustrador: Filipe Duarte, acadêmico de Desenho Industrial e bolsista

Mídia Social: Eloíze Moraes e Martina Pozzebon, estagiárias de Jornalismo

Edição de Produção: Esther Klein, acadêmica de Jornalismo e bolsista

Edição Geral: Luciane Treulieb e Maurício Dias, jornalistas