Opa, e ai pessoal, como vocês estão??? Espero que estejam bem.

Na minha última edição do PET Redação, trago um pouco da história da batalha dos softwares de proteção à direitos autorais ou DRM´s (Digital Rights Management) contra a pirataria, batalha essa que talvez nunca veremos o fim.

A comunidade gamer, de uma forma ou de outra, em algum momento da vida já presenciou algum tipo de pirataria nos jogos e talvez tenha acompanhado as façanhas mais recentes de grupos especialistas e dedicados a quebrar as seguranças de jogos mais novos e mundialmente conhecidos, como Hogwarts Legacy, GTA V, Far Cry 5 e Resident Evil 4. Mas como isso começou? Quem foram os precursores? E como as empresas atualmente se protegem? Bora descobrir!

A Origem

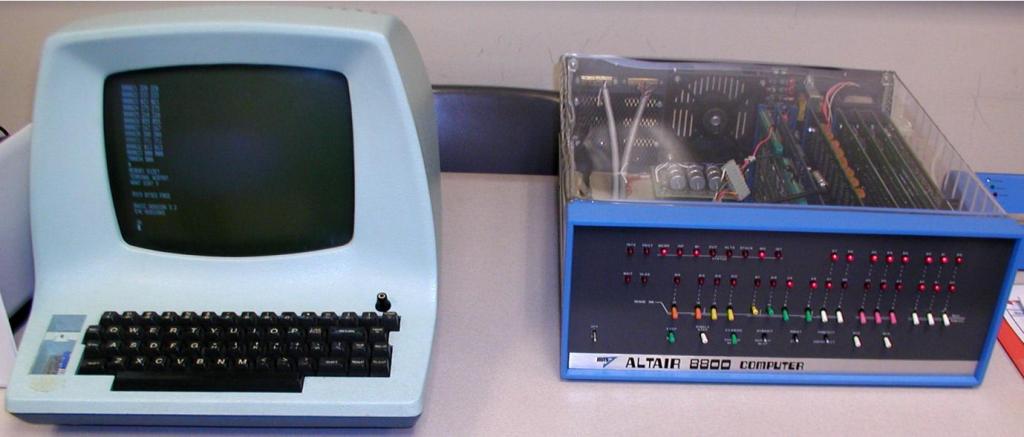

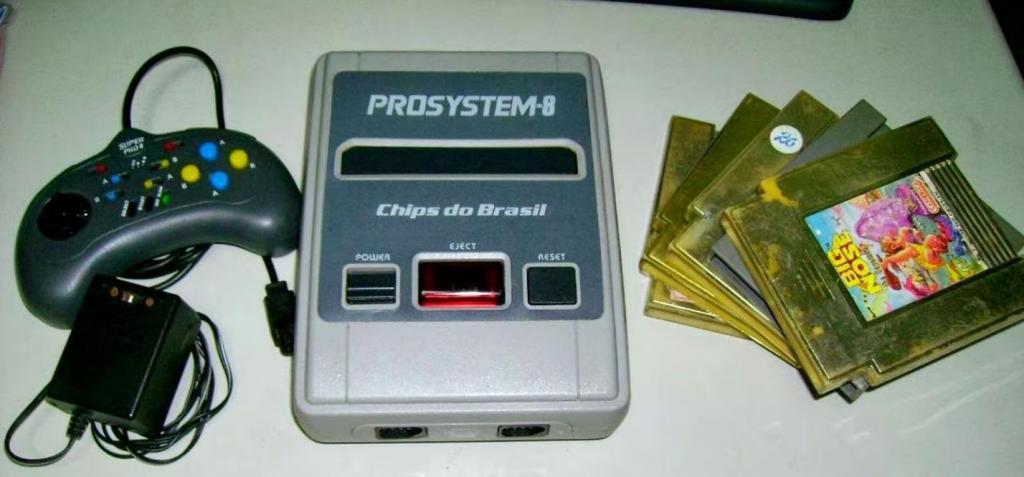

As casas de jogos e bares já divertiam os dias dos entusiastas bem antes da década de 70, mas foi nela que os fliperamas passaram dos ambientes públicos para dentro das casas, através do lançamento do Magnavox Odyssey (o primeiro console de video game caseiro comercializado), e posteriormente pelo famoso Atari Pong, que no Brasil chegou em 77 e foi adaptado pela Philco/Ford com o nome de Tele-Jogo, e com o primeiro computador a levar um microprocessador, o Altair 8800.

Com isso, a engenharia reversa nesses eletrônicos começou a entrar em jogo pela acessibilidade que as pessoas tinham de mexer em algo que era deles, o que antes era dificultado. Aqui no Brasil, logo no início, com a criação da Lei da Reserva da Informática, as empresas da Zona Franca de Manaus ficavam protegidas, no entanto, por conta dos altos custos de logística e desenvolvimento, o preço final pago pelos consumidores era maior, o que gerou um pensamento de que os produtos internacionais possuíam melhor qualidade, gerando dificuldades para o mercado interno prosperar. Diante dessas dificuldades, a engenharia reversa toma conta e começam a surgir, por meios não oficiais, clones do Atari 2600 montadas aqui no nosso país e com peças importadas. A compra de videogames clones de versões famosas virou tão “febre” que a demanda por cartuchos de jogos também estourou, surgindo mais uma vez um mercado obscuro de empresas menores que produziam cartuchos mais baratos. Apesar das grandes empresas criadoras desses videogames e jogos investirem na divulgação contra a emergente cultura da pirataria, a própria Lei da Reserva da Informática considerava um produto autêntico uma clonagem seguida de modificação, de certa forma permitindo essas adaptações e culminando nesse cenário para a área os videogames.

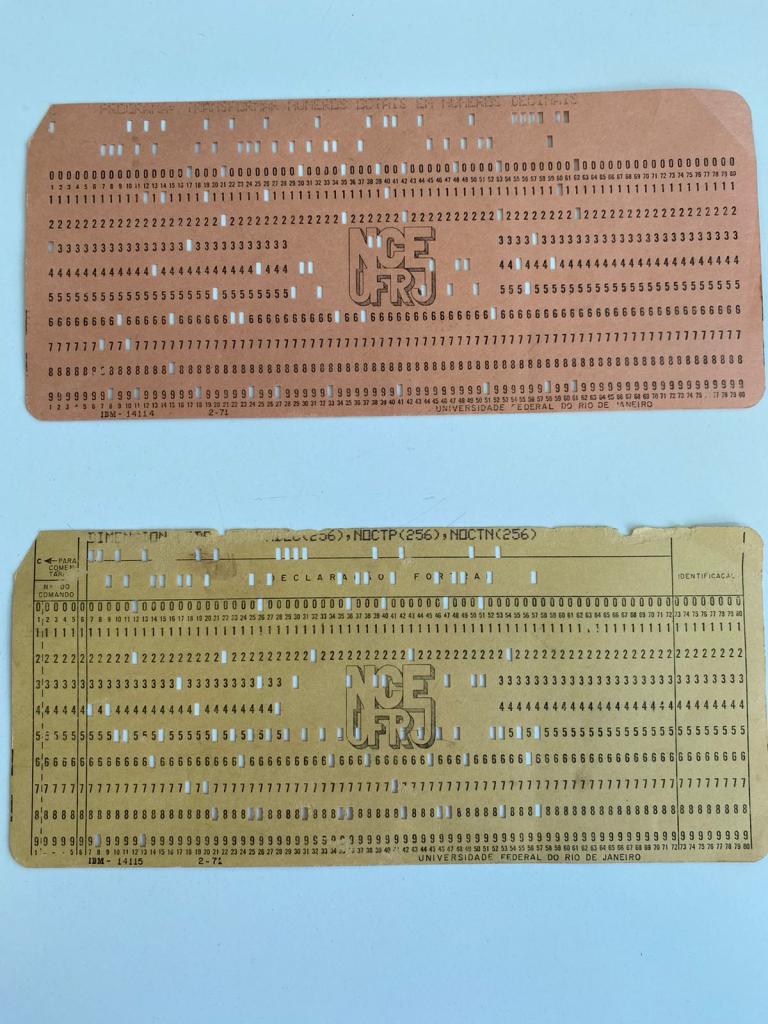

Já no cenário dos computadores foi um pouco diferente, como mencionado anteriormente, o Altair 8800 rapidamente se tornou um sucesso, e uma pequena e visionária startup chamada Microsoft desenvolveu um ambiente operacional chamado de “Altair BASIC”. Apesar de já existirem dispositivos mais seguros para a época, como os disquetes e fitas magnéticas, ambos eram raros de achar e nem eram tão populares, por essas e outras que o Altair permitia o uso do então convencional cartão perfurado, que nada mais era que um longo rolo de papel com uma série de pequenos furos que serviam para gravar os programas e dados no Altair e nos primeiros computadores mainframe da época, como o IBM 1401.

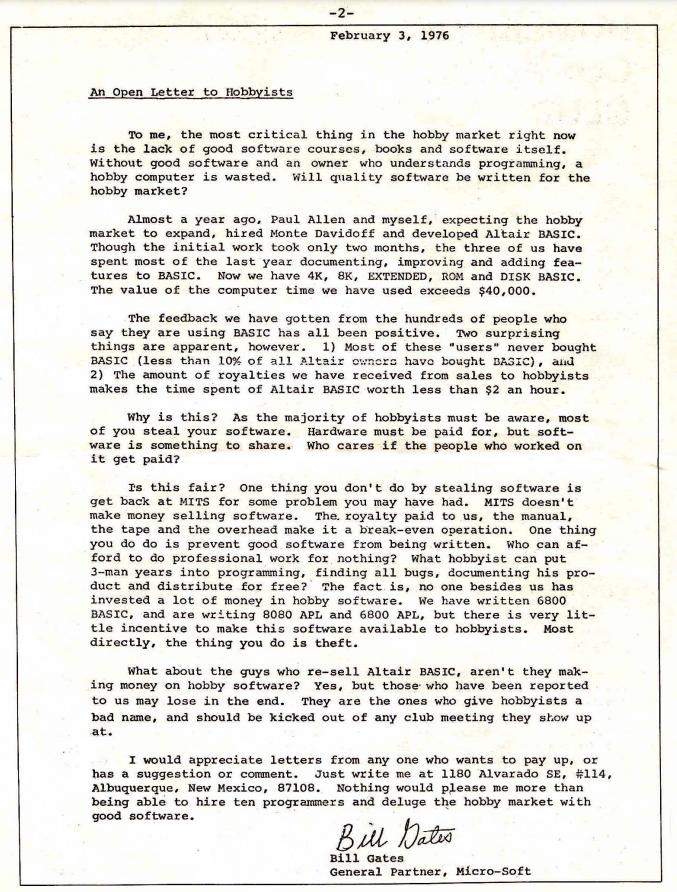

Da máquina perfuradora á primeira desavença entre a comunidade e os desenvolvedores

O que a Microsoft não esperava era que um grupo de “entusiastas” distribuísse o código dos seus programas de forma gratuita utilizando uma máquina perfuradora de alta velocidade. A insatisfação foi tão grande que fez com que o próprio Bill Gates assinasse uma carta aberta criticando a ação daquele grupo, em fevereiro de 76, cerca de 1 ano depois do lançamento do Altair BASIC. Na carta, Bill Gates expõe a problemática ideia que alguns grupos possuem do hardware ser pago e o software somente compartilhado, sendo que há esforço gasto no desenvolvimento de ambos.

A evolução dos métodos de segurança e as constantes lutas contra a comunidade

Agora vamos nos projetar para essa época: vocês acham que as fitas magnéticas que eram a evolução do cartão perfurado seriam suficientes para parar essas cópias??? A resposta é não, elas também podiam ser facilmente copiadas usando um duplicador de fitas de alta qualidade. Pois a segurança estava unicamente na dificuldade de uma pessoa comum possuir um mecanismo de duplicação.

Vocês estão provavelmente se perguntando: “Como e quando começou a existir métodos realmente significativos que protegiam programas e dados de cópia?”

Os especialistas da época já previam o abuso de cópias com os métodos que existiam e foi na popularização do disquete que essa batalha começou a ficar interessante.

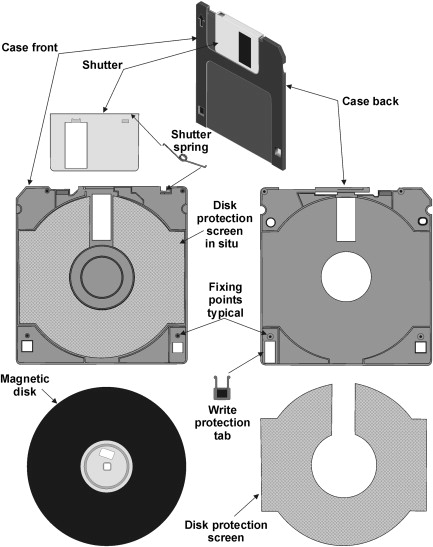

O disquete é o conjunto de um envelope plástico que protege um disco magnético, que ao girar adiciona ou remove o magnetismo local. As primeiras versões de segurança contra cópias eram implementadas diretamente no disco, no disquete foram criadas diversas formas de proteção (deixarei um link no final que demonstra todas as técnicas), mas falaremos de uma específica que consistia em adicionar erros intencionais ao disco.

Nessa técnica, erros de disco eram propositalmente colocados em um cabeçalho, no setor ou na trilha inteira, a idéia era que os criadores pudessem verificar se esses erros existiam porque as formas tradicionais de copiar não conseguiam ler ou gravar esses erros propositais. Mas não demorou para os “entusiastas” descobrirem formas de escanear um disco original em busca desses erros e reproduzirem, e com o passar do tempo e o surgimento de métodos mais avançados isso acabou sendo muito facilitado. Alguns dos afetados por essa quebra de segurança foram os ancestrais dos programas de planilhas, como o VisiCalc e o Lotus 1-2-3 que adoravam utilizar dessa técnica. Mas também jogos do Atari ST que implementaram esse método.

Os disquetes são mecanismos frágeis, uma simples manipulação errada, poeira, alta temperatura ou magnetismo poderia danificar aqueles dados para sempre e por não poder serem salvos em disco rígido só restava ao usuário comprar novamente. Isso aborrecia os usuários convencionais e aumentava ainda mais o sentimento de que algo precisava ser feito pelos “entusiastas”.

O desgosto crescente dos usuários legítimos que pagavam pelos caros softwares vendo que pessoas poderiam ter acesso ao mesmo produto de forma gratuita ou mais barata, levou as empresas a mudarem a forma com que tratavam a proteção de cópias.

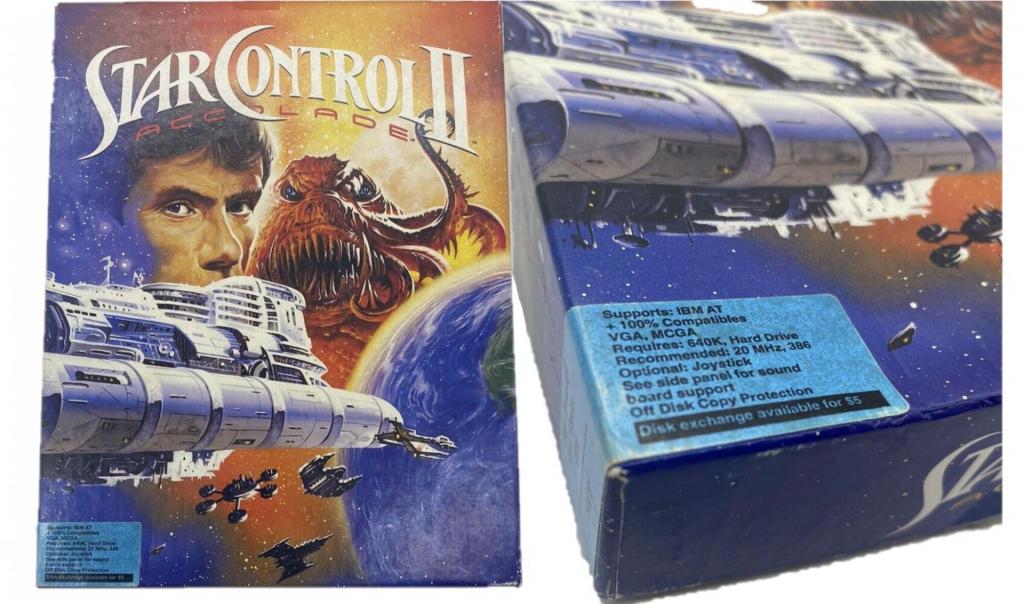

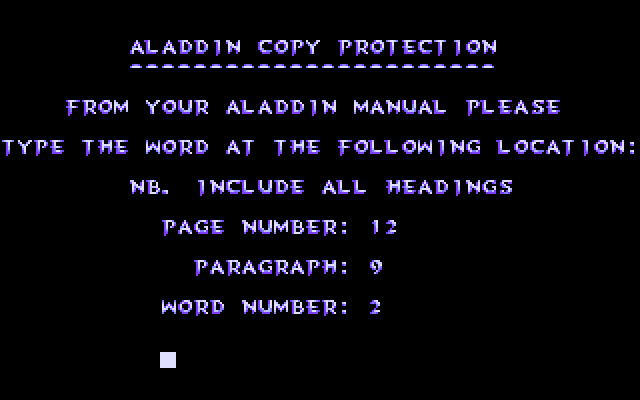

Surgiu então, no final da década de 80, as senhas nos manuais ou proteções contra cópias fora do disco. Esse método ficou muito famoso no mundo dos jogos e o seu papel era fazer com que o jogador, em algum momento da sua jogatina, inserisse uma palavra de determinado parágrafo ou linha do manual do jogo, essa proteção ficava mascarada de forma se passar por uma etapa do enredo do jogo. Dessa forma, os criadores usavam e abusavam da criatividade para tornar o processo de cópia mais difícil em uma época onde a fotocópia (xerox mesmo) era extremamente cara e os jogos vinham com manuais completos sobre o jogo.

Um método anti cópia fora do disco que foi implementado em diversos jogos foi o da roda de códigos, que era um objeto físico que vinha junto com o jogo e era composto folhas de papel cartão circulares, que podiam ser do mesmo tamanho ou em tamanhos decrescentes, fixadas pelo centro. O método criava um mecanismo concêntrico que permitia gerar diversas saídas de acordo com o movimento de cada uma das rodelas de papel e dos símbolos ou das figuras que apareciam nos buraquinhos do cartão do topo, baseando sua segurança na dificuldade de se copiar o mecanismo e gerar as mesmas saídas que o original. Deixarei nos links úteis um site que emula as rodas de código dos principais jogos retrôs que utilizaram essa técnica.

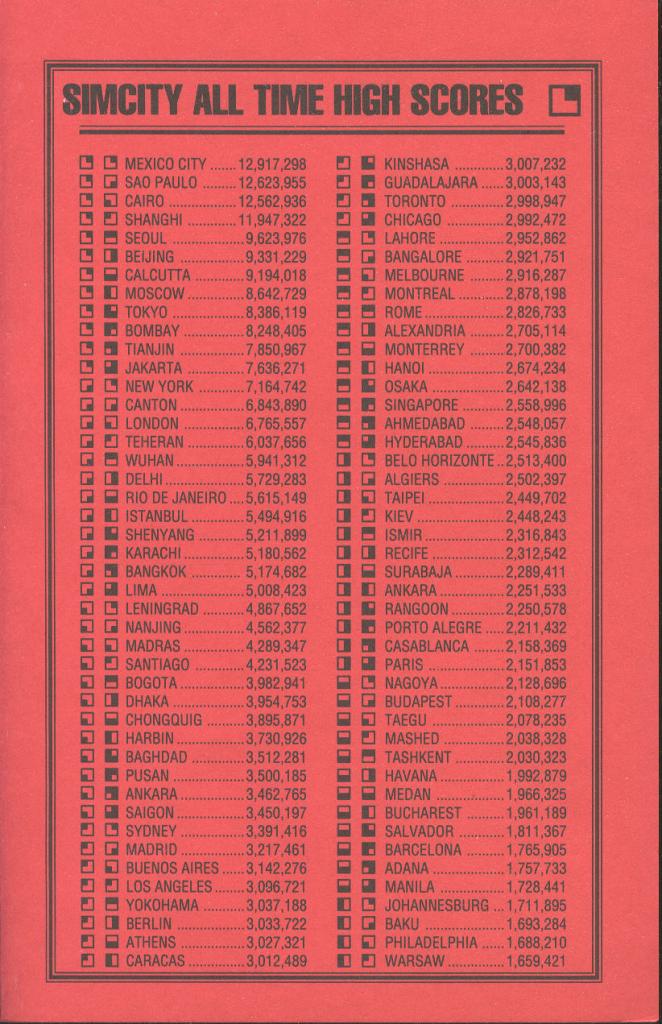

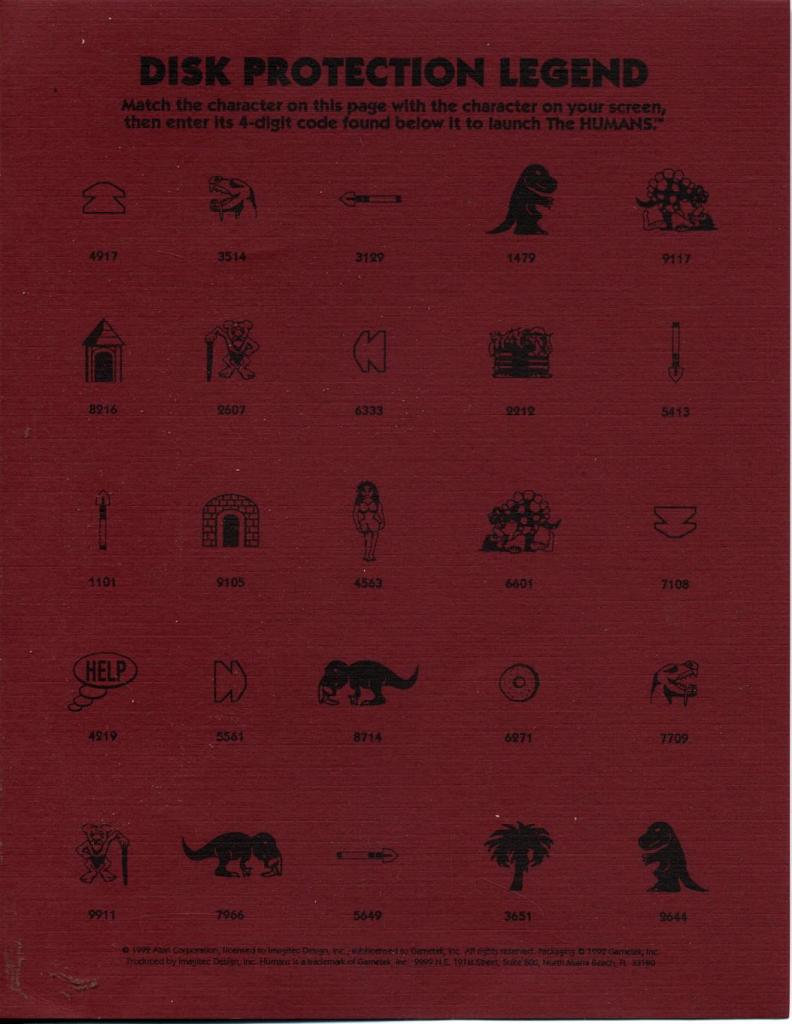

Mas a criatividade dos desenvolvedores não parava por aí, alguns aplicavam uma abordagem de papel cifrado ou folha de código, a técnica basicamente utilizava a união da ideia de inserção de códigos em determinados momentos do jogo e que eram encontrados em manuais com a impressão desses papéis com determinadas cores que dificultavam as copiadoras. No jogo SimCity de 1989 e The Humans de 1992, esse dispositivo de segurança funcionava com tinta preta em papel vermelho que causava dificuldades para enxergar até a olho nú. Funcionava bem em uma época em que a imagem digital não estava prontamente disponível.

Agora se você acha que isso seria o bastante para desanimar qualquer jogador que só queria se sentar e aproveitar depois de ter comprado o seu disquete na banquinha de jogos, você definitivamente não viu nada!

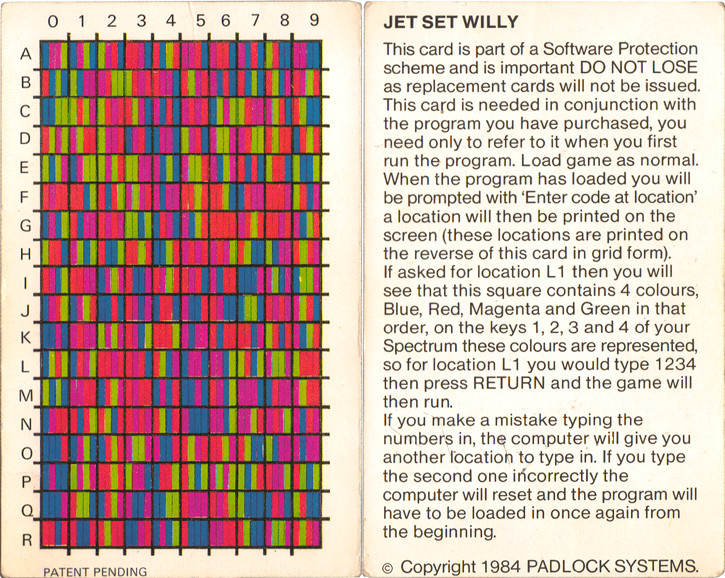

O Jet Set Willy de 1984 utilizava da mesma técnica que os jogos mencionados acima, no entanto, como eu havia citado, se já era algo incomum o acesso à fotocopiadoras, imagina impressões coloridas? Foi aí que os criadores do jogo em parceria com a empresa PadLock Systems criaram um mecanismo para dificultar ainda mais a ação dos jogadores e eu não estou me referindo somente aos que pirateavam.

A folha de códigos do jogo era uma matriz 18 por 10, com as colunas sendo números de 0 até 9 e as linhas as letras de A até R e cada célula/elemento possuindo uma fileira de quatro cores. Ao abrir o jogo, o jogador receberia uma solicitação de um número e uma letra e, utilizando o pequeno cartão, teria que encontrar as 4 cores e inseri-las, para só assim iniciar o jogo. Se as cores incorretas fossem inseridas, o processo continuaria em loop.

O problema começava com o tamanho da folha que era pequena e deveria caber no estojo que vinha a mídia do jogo e se expandia e escalava ao pior que era utilizar cores nos códigos. Pessoas com daltonismo passavam por dificuldades na hora de encontrar e inserir os códigos para iniciar a jogatina. Felizmente a comunidade não demorou muito para encontrar formas de transpor a falta de acessibilidade por parte da desenvolvedora.

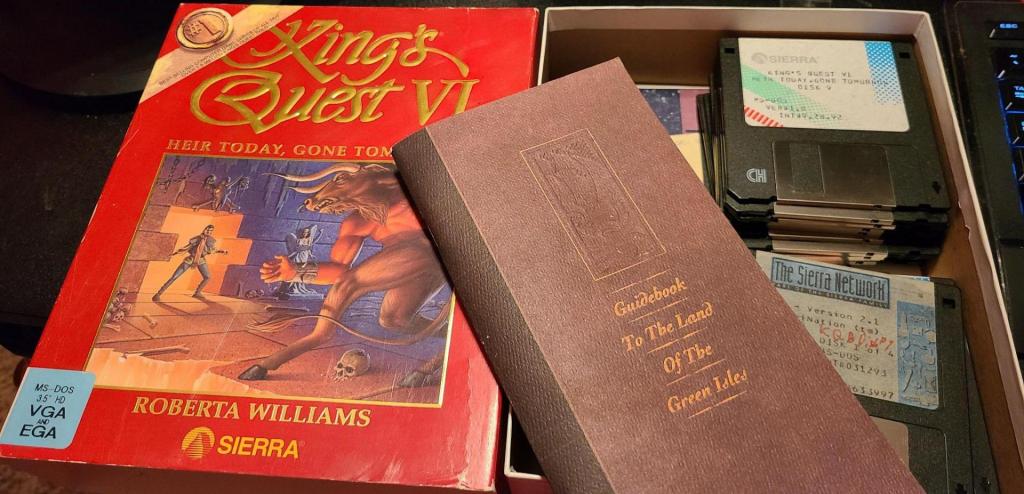

Outros jogos incorporaram bem essa proteção em seus jogos, como a série King’s Quest, que adaptaram o método em forma de solução de quebra-cabeças. No jogo King’s Quest VI: Heir Today, Gone Tomorrow de 1992, o jogador deve resolver puzzles lógicos que variam da interação por diálogo com outros personagens até a utilização de itens que eram coletados. Constantemente o jogador era obrigado a consultar o “Guia da Terra das Ilhas Verdes” que era um pequeno livro que vinha junto com o manual para aqueles que compravam a versão original. Além de fornecer informações adicionais sobre o cenário do jogo, o livro também servia de proteção contra cópias e era tido como uma parte do jogo, pois havia um poema codificado em que o jogador deveria solucionar fora do jogo para conseguir finalizar o quebra-cabeça dentro do universo do King’s Quest. Portanto, perder ou danificar parte do guia significaria perder as formas de iniciar o jogo ou avançar no mesmo.

Na mesma época, alguns desenvolvedores também passaram a criar travas físicas aos jogos, que nada mais eram que objetos físicos que serviam para encontrar o código escondido no manual ou dentro do próprio jogo.

Uma delas se chamava trava de lente ou lenslok e era um objeto de plástico com um visor centralizado e que continha fileiras de prismas triangulares. No jogo Colossal Cave Adventure, ao iniciar o carregamento do jogo era solicitado que o jogador inserisse o código, para isso deveria posicionar a lente na tela e mover a cabeça para conseguir decifrar o código que estava escondido em faixas verticais divididas. O problema desse dispositivo começava quando a imagem exibida deveria ter o tamanho correto para que o código fosse decifrado. Sendo assim, antes de cada utilização era necessário calibrar para levar em conta o tamanho da tela. Esse método não durou por muito tempo, além da baixa aceitação por parte dos usuários que compraram o jogo, o dispositivo não podia ser calibrado corretamente em telas muito grandes ou muito pequenas.

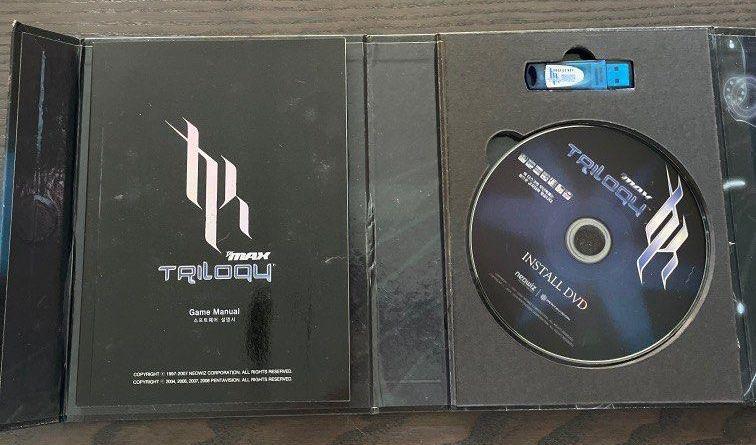

Outros softwares e jogos também passaram a utilizar dispositivos eletrônicos conectados a uma interface de comunicação do computador como forma de proteção, é o caso dos “dongles”. Essa não é uma forma nova de proteger contra cópias, a própria linha de computadores pessoais Commodore PET permitia dongles para a utilização do software Wordcraft word processor, mas a idade da proteção nunca impediu que o jogo de computador DJMAX Trilogy de 2008 e até programas da atualidade utilizem da mesma ideia. No DJMAX é necessário estar com a unidade flash USB correta conectada para conseguir iniciar o jogo. A complexidade de quebrar essa proteção por barreira física aumentou, não é mais algo rudimentar como os métodos anteriores, é preciso conhecimento técnico e especializado para pular o sistemas de verificação por meio da engenharia reversa ou emular por hardware/software aquele dispositivo, mas desde os primórdios a comunidade dos “entusiastas” foi unida e sempre surgiam novas maneiras para utilizar sem pagar.

Chegou a hora do CD-ROM! “Mas Matheus, se você mostrou agora a pouco que os “entusiastas” conseguiram quebrar a segurança de um jogo que usava um dispositivo físico chamado de dongle de segurança e que usava um DVD, então quer dizer que o CD-ROM foi por água abaixo?”. Exatamente!

Por um bom tempo o próprio CD-ROM se tornou o método de prevenção à pirataria, os gravadores de CD eram caríssimos e, como vimos nos primeiros casos, quando a forma de copiar o conteúdo custa muito, o melhor a se fazer é não demandar esforços para impedir. E foi assim que os primeiros jogos fizeram, como o Paganitzu de 1991, que não implementou nenhuma proteção, ou o Pinball Arcade de 1994, que só verificava se o CD estava inserido. A segurança (que praticamente não existia) de ambos os jogos mencionados se tornava inútil se você tivesse dinheiro suficiente para gravar o seu próprio CD ou utilizasse o “patch sem CD” que foi criado posteriormente e gerava uma unidade óptica virtual e carregava a imagem do disco.

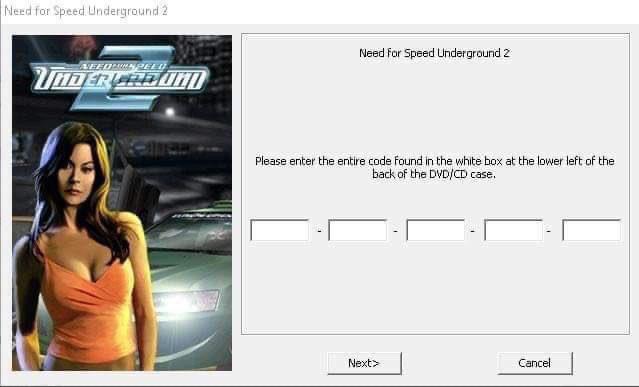

Mas isso foram só os primeiros, nessa época a tecnologia já avançava rapidamente para o cotidiano das pessoas e se basear na ideia de não demandar esforços já não era uma boa. Surgia então os famosos números de série ou chaves, que eram códigos alfanuméricos solicitados durante a instalação do jogo, era comum serem encontrados na parte externa da capa do CD ou no manual de instruções, não eram tão melhores que a verificação de disco por não serem verificados de forma online, mas se tornaram bastante utilizados pela sua simplicidade e baixo custo.

Por conta das técnicas anteriores relacionadas ao CD-ROM não passarem tanta segurança assim, os desenvolvedores costumavam conciliar mais de uma aos seus produtos. Os arquivos falsos (dummy files), CD’s com tamanho superdimensionados e as falsas tabelas de conteúdo (fake ToC’s) eram aliados aos seriais. Nessa época os softwares de gravação tinham dificuldades em lidar com arquivos muito grandes nos CD’s, então era comum as empresas adicionarem um arquivo muito maior que o jogo em si no CD ou utilizar de tabelas de conteúdo falsas que informavam ao computador e ao software de gravação uma capacidade de disco muito maior do que poderia ser. Não demorou muito para os softwares de gravação ignorarem esses dados falsos e conseguirem copiar o conteúdo contido no CD.

Sempre foi um peso para os criadores de jogos conseguirem de forma eficiente proteger o conteúdo produzido no mundo digital e algumas empresas até terceirizam isso, mas as técnicas dessas pequenas empresas focadas em DRM pareciam feitas por amadores.

Com o mercado promissor e a crescente demanda por dispositivos ou métodos que resolvessem o godzilla que a pirataria se tornou, muitas empresas começaram a se especializar em barrar o monstro. E é através do grande investimento que surgem as verdadeiras armas no combate a pirataria e que são quase iguais às utilizadas nos dias atuais.

Chamados de DRM de terceiros, o SafeDisc, SecuROM e StarForce são os pioneiros mais conhecidos, sendo os dois primeiros das respectivas gigantes: Macrovision Corporation e Sony DADC. A proposta desses 3 produtos era a proteção contra cópia durante a produção dos discos, adicionando assinaturas ou impressões digitais e atribuindo números de série exclusivos para cada disco produzido.

O SafeDisc prevenia usuários comuns de criar cópias funcionais de CDs e DVDs, mas isso não impedia pessoas mais experientes. As primeiras versões desse sistema eram bem falhas, porém as finais realmente incomodavam e dificultavam a cópia e exigiam gravadores específicos que conseguissem gerar os “setores fracos” e formatos de dados estranhos que eram característicos desse sistema. Ao todo o SafeDisc passou por 6 versões:

- Versão 1: implementou um carregador que descriptografa e carrega o executável do jogo, era facilmente copiável.

- Versão 2: introduziu “setores fracos” que causavam problemas de sincronização com alguns gravadores de CD e tornava mais difícil gravar uma cópia do disco.

- Versão 2.50: adicionou a detecção de ATIP (Absolute Time in Pregroove) que é um método de armazenamento de informações em meio óptico, o que fez por um tempo ser impossível de copiá-lo, a menos que conseguisse mascarar esses dados.

- Versão 2.90: dificultavam a vida dos gravadores exigindo que gravassem os “setores fracos”, o que exigia um hardware mais especializado.

- Versão 3.0: adicionou uma chave para criptografar o executável principal, criando uma assinatura digital. Essa é a versão atual em uso.

- Versão 4: adicionou um driver para ser um segundo método e para autenticar todas as informações.

O produto acabou perdendo espaço para o SecuROM e foi descontinuado um ano depois do lançamento da sua versão final.

Já no SecuROM, o objetivo de impedir a cópia não autorizada era feito através da medição da posição dos dados (DPM). Na hora de produzir um CD original eles eram “carimbados”, ficando literalmente clones perfeitos e sempre trazendo os dados no local esperado, já as cópias gravadas que não implementaram formas de transpor isso apresentavam diferenças físicas. Esse método ficou bastante famoso por também ser usado em conjunto com a ativação on-line que fornecia uma proteção fora do comum para a época, mas gerou polêmica por causa de sua exigência de autenticação online frequentes e limites rígidos de ativação de chaves.

A primeira versão do SecuROM on-line armazenava dados do computador do usuário e não permitia que os jogadores removessem os computadores ativos em uma licença. O que gerava dor de cabeça para quem ativou a chave e reformatou o Windows ou trocou de componente, como por exemplo a placa mãe, já que o sistema informava que o limite de ativação havia esgotado e não possibilitava a remoção do “computador antigo”.

Alguns problemas também ficaram conhecidos nesse DRM:

- Algumas vezes o SecuROM não detectava que o disco original do jogo estava na unidade, tendo que reinserir ou reinicializar o computador para resolver.

- Algumas configurações de rede impediam a execução do jogo no Windows Vista.

- O simples fato de possuir programas como o Process Explorer ou outros de emulação de unidade de disco já faziam com que o jogo não abrisse

- Apresentava incompatibilidade com algumas marcas de unidades ópticas não deixando instalar e rodar o jogo.

Em uma época que a internet já era popular, mas não tão acessível, o descontentamento com a autenticação on-line fez com que algumas produtoras que utilizavam esse DRM fossem processadas de forma coletiva por jogadores, como no caso do jogo Spore de 2008, que alegaram que não era alertado que o SecuROM vinha no jogo, fazendo com que o jogador tivesse que autenticar a cada 10 dias, mas também porque funcionava como um rootkit, permitindo que o DRM acessasse outras áreas do computador sem o consentimento do usuário e mesmo depois do jogo desinstalado ainda permanecia. Esse dispositivo gerou um efeito negativo para o Spore que rapidamente fez com que a comunidade arrumasse formas de quebrar esse proteção, tornando o jogo um dos mais “pirateados” do mundo.

E o StarForce ficou ainda mais marcado por essa má fama que atingiu o SecuROM, o software russo reunia uma série de técnicas que o tornavam completo, como soluções antitrapaça, ofuscação de código e criptográfica, DRM no disco óptico, número de ativação limitado por máquina/unidade de disco óptico, sistema de arquivos virtual e funções protegidas em uma máquina virtual complexa. O jogo Splinter Cell: Chaos Theory de 2005 foi protegido pelo StarForce 3.0 e chegou a ficar 422 dias sem formas de copiá-lo. A sua má fama começou quando uma série de alegações não confirmadas e processos começaram a surgir, como as de utilizar malware para a proteção dos jogos, utilização de softwares e drivers que eram difíceis de remover, degradação do desempenho da unidade de disco e enfraquecimento da segurança e estabilidade do sistema operacional. Isso fez com que uma ação judicial fosse movida pela comunidade contra a criadora Ubisoft que o utilizava, a qual, mesmo tendo o processo contra a ela arquivado obteve uma série de boicotes em seus jogos, que gerou preocupação e a fez investigar e realizar uma enquete em seus fóruns, cujo resultado foi contra o uso do StarForce e estabelecendo como solução a adoção do SecuROM para proteção.

Alguns criadores sabendo que os seus jogos iriam em algum momento serem vítimas de cópia, optaram por protegê-los e também aplicar punições quando descobriam durante a execução que o jogo estava sendo “pirateado”. Esse método ficou conhecido pela sua forma criativa de lidar com os “entusiastas”, fazendo que, quando constatado que o jogo estava sendo “pirateado”, a execução continuasse, mas alterando as mecânicas e funcionalidades do jogo. A implementação do sistema FADE/DEGRADE da empresa Codemasters funcionava conforme os métodos mencionados anteriormente, seguindo a lógica da verificação dos setores do disco para observar se as marcações do disco legítimo estão presentes. Quando executado, o FADE determinará se o disco que está sendo lido é uma cópia legal ou ilegal, mas caso o jogador esteja “pirateando” nenhuma notificação ou mensagem de erro será informada, o que torna muito difícil determinar se a quebra do FADE funcionou. Ao detectar uma cópia pirata, é alterada gradualmente a mecânica do jogo e os recursos principais para tornar o jogo extremamente difícil, junto com falhas constantes que eram adicionadas e que faziam os abusadores ficarem desanimados ao jogar. Nos jogos de tiro Operation Flashpoint e Arma II, se o FADE constatasse a cópia a jogabilidade era alterada progressivamente deixando cada vez pior a experiência, chegando a não deixar o jogador apontar a arma ou andar em linha reta. No Serious Sam 3, quando detectada a cópia, o jogo introduzia um monstro imortal e com velocidade aumentada que ficava seguindo e atacando o jogador durante toda a jogatina, servindo como uma punição.

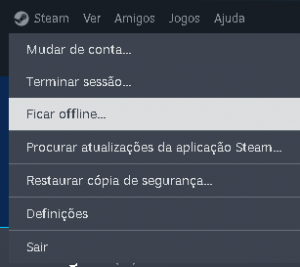

Já chegando na atualidade, muitos de vocês utilizam ou utilizaram plataformas como a Games for Windows Live, Origin, UPlay e com certeza a mais conhecida Steam. Mas vocês sabiam que esses serviços de loja e distribuição digital de jogos podem também funcionar como DRM? Esse modelo é chamado de distribuição on-line ou de conta!

Mesmo tendo uma parcela de membros da comunidade gamer contra ao uso de DRM por inúmeros fatores, como ética e direito do consumidor, problemas de performance, má experiências e da história como foi mostrado aqui, a Steam se sobressai com um catálogo gigantesco de jogos, ótimos recursos para a comunidade, estabilidade, plataforma consolidada e de fácil utilização. Mas não quer dizer que não ocorra problemas, não é mesmo?

Por ser um DRM de distribuição on-line e uma plataforma que vai além de fornecer somente jogos, as suas principais funções requerem uma conexão, no entanto, o Steam possui também um método offline, mas que precisa ser ativado online para que os jogos funcionem. Esse método também não permite que você instale o jogo caso não tenha conexão ou revenda os seus jogos mais antigos, como acontecia anteriormente com as mídias físicas. Como a própria empresa fala na sua documentação, o seu sistema por si só não é uma solução antipirataria. Ele funciona como um encapsulador de gestores de direitos digitais e auxilia na proteção contra formas extremamente simples de pirataria, como copiar todos os arquivos do jogo para outro computador e fazer uso de ofuscação. O que torna necessário o uso de mais um método para preencher as lacunas deixadas, fazendo com que a maioria dos jogos adotem 2 DRM’s ativos que comprometem ainda mais o desempenho. Então os “entusiastas” passaram a emular o Steam como forma de quebrar o primeiro DRM e depois lidavam com o segundo.

Lembram da briga entre a comunidade e a autenticação on-line do SecuROM? A comunidade havia parcialmente vencido pela pouca disponibilidade de internet da época e aquilo que era somente uma verificação que tinha se perdido, no momento da história em que estamos já era comum todas as casas da rua possuírem um computador com internet, então as ativações on-line voltaram.

Lembra do Spore e da reação negativa com a ativação on-line a cada 10 dias? Agora Spore e outros jogos autenticavam automaticamente e em segundo plano sempre que o jogador estivesse com conexão.

Nesse meio tempo também apareceu um sistema promissor, o TAGES trazia melhorias comparado ao SecuROM, utilizando um wrapper binário que era aplicado ao arquivo executável do jogo e que não requer alterações no código-fonte. Também fornecendo criptografia dos arquivos executáveis, proteção contra depuração, desmontagem, engenharia reversa e outras formas de análise. Bem como um sistema de arquivos virtuais criptografados que assegurava que se as primeiras barreiras de proteção da aplicação fossem quebradas, o conteúdo criptografado não seria descriptografado e, portanto, seria lido como dados inúteis causando erros no jogo e também ao procedimento de autenticação on-line no início da execução do jogo. O sistema também corrigiu a dificuldade em remover o DRM que havia sido implementada pelo SecuROM e duramente criticada através de um programa oficial e independente focado na desinstalação dos drivers de dispositivos.

Mesmo com as melhorias trazidas pelo TAGES, um ponto em questão ainda havia sido deixado de lado e já havia sido alvo de inúmeras reclamações anteriores, o fator do armazenamento dos dados do hardware foi também o tendão de Aquiles desse DRM e causou dores de cabeça nos jogadores que trocavam de componentes. Todos os números de série da placa mãe, processador, memória ram e placa gráfica eram guardados em um servidor da empresa e consultados ao executar o jogo, vinculando a ativação àquele hardware específico. Isso levou novamente a problemas em alguns jogos em que mesmo uma simples substituição da placa gráfica exigia a reativação do jogo que possuía ativações limitadas ou a necessidade de contatar o suporte técnico para remover os “computadores” vinculados e resetar as ativações, esse método só dificultava a vida de jogadores legítimos e demandava um pouco mais de esforço para os “entusiastas”, o que causou novamente baixa aprovação e revolta na comunidade.

Agora que o cenário do mundo on-line e conectado estava mais consolidado era hora da aberração inimiga dos jogadores casuais aparecer, os chamados DRM’s constantemente conectados a internet. Como o próprio nome já diz, esse modelo trocava informações com um servidor da empresa e não permitia se quer uma quedinha na internet, necessitando do jogador uma conexão banda larga confiável e a fé dos servidores do sistema estarem online na hora da jogatina, mas se alguma dessas duas variáveis não forem verdadeira, infelizmente você não poderia jogar aquele lançamento super estimado. E foi isso que aconteceu no título de maior sucesso da Ubisoft, quando nas primeiras semanas do seu lançamento em 2009, o novo Assassin’s Creed II que contava com DRM sempre ativo, apresentou problemas nos servidores de autenticação causando constantes indisponibilidades para os jogadores legítimos, chegando a ficar dias sem a possibilidade de ser jogado no modo história. Outro problema que costumeiramente afetava os usuários era que uma pequena perda de sinal faria com que o seu progresso não fosse salvo.

Mas isso não era exclusividade do sucesso de bilheteria da Ubisoft e sim dos que usavam proteções constantemente conectadas a internet, o mesmo aconteceu em jogos mais recentes de 2012, como Diablo 3 da Activision Blizzard, e de 2013, como SimCity da EA Games. E, dependendo da implementação do jogo, poderia ser mais chato, no Diablo 3 foi implementado o lado do cliente (client side) e o lado do servidor (server side) que foi usado como desculpa para poder ter um modo multijogador local, mas mesmo jogando no modo de um único jogador algumas ações e verificações de rotina eram feitas do lado do servidor e era comum o jogador ter travamentos jogando sozinho. No caso do SimCity, o modo multijogador não afetava em tempo real a jogatina dos jogadores, apenas permitia a colaboração entre diversos mapas para fazer uma região prosperar, podendo a empresa ter adicionado um modo offline e on-line para o jogo. Apesar de toda a discussão e problemas, ambos os jogos foram pirateados, o Diablo 3 sem nunca ter vazado seu funcionamento demorou cerca de 10 anos, mas foi novamente através da engenharia reversa que conseguiram identificar as informações que eram enviadas para os servidores das empresas, só bastando então emular um servidor que tratasse todos esses dados.

A batalha da atualidade

Estamos chegando quase ao fim da nossa edição, mas não podíamos deixar de falar sobre os queridinhos das grandes produtoras de jogos que são o Arxan e o Denuvo.

Antes de iniciarmos, devemos entender o contexto da comunidade dos “entusiastas”. Atualmente, o submundo da piratia trabalha com a existência de diversos grupos chamados de scene groups que são especializados em realizar a quebra das proteções dos jogos e liberarem para os outros piratas que gostam de navegar nessas águas, outros são dedicados a fazer a compressão e divisão em pequenos arquivos que facilitam o download e a instalação. É um campo controverso, alguns grupos trabalham pelo ideal de permitir que o consumidor faça o que bem entender com o produto que comprou e normalmente são sem fins lucrativos, outros costumam usar do computador do jogador para obter lucro através de malwares, não entrarei muito nesse campo pois daria assunto para outra redação.

O Arxan Anti-Tamper é um software de proteção da Digital Ai (anteriormente conhecida como Arxan Technologies), empresa especializada em anti-adulteração e gerenciamento de direitos digitais (DRM) não só para jogos como também para Internet das Coisas (IoT), dispositivos móveis e outros aplicativos.

O Arxan nos jogos oferece a proteção dos dados através de criptografia de caixa branca, ou seja, protegendo chaves criptográficas contra extração quando estão sob o controle de um usuário mal intencionado. Além disso, o sistema fornece proteção de código, contra adulteração, segurança de chave e bloqueio de nó. Mas o seu maior diferencial é a sua rede interconectada de múltiplas camadas de Guards que formam diversas barreiras, cada um executando uma função de segurança específica que são incorporados em binários de aplicativos para tornar os programas conscientes, resistentes a adulterações e com autocorreção. Essa barreiras são constituídas pela detecção e pela reação ao detectar ataques, respondendo-os com alertas e reparos, dificultando os seguintes ataques:

- Engenharia reversa estática ou análise de código;

- Engenharia reversa dinâmica ou depuração;

- Adulteração para desabilitar ou contornar mecanismos de segurança (autenticação, criptografia, antivírus, políticas de segurança, etc.);

- Adulteração para modificar a funcionalidade do programa;

- Adulteração para pirataria ou uso não autorizado;

- Inserção de malware em um aplicativo;

- Roubo de chaves criptográficas.

Seu uso serve para fortalecer os outros DRM’s usados, como os baseado em ativação por conta e constantemente conectados, e abrange grandes jogos da atualidade como o Grand Theft Auto V, Red Dead Redemption 2, Age of Empires IV, Call of Duty: WWII e Microsoft Flight Simulator (2020). No caso do RDR2, o jogo passou 352 sem conseguirem formas de quebrar a segurança, isso tudo porque utilizava a combinação de DRM’s como o Arxan Anti-tamper com o Rockstar Launcher, Rockstar Games Social Club, checagens customizadas e proteção de memória.

Alguns grupos conseguem, até com certa facilidade, remover a proteção do Arxan, embora a demora fosse de 352 dias como foi o caso citado do RDR2, a maior culpa foi por conta das outras barreiras. Mas esse DRM chamado de Denuvo é o que atualmente tira o sono dos “entusiastas”. Nos dias atuais existe somente uma pessoa que consegue quebrar as últimas versões desse sistema: ela intitula-se como uma mulher russa, apesar de não sabermos a veracidade do fato e se não é o personagem de alguém ou de um grupo. O que podemos dizer é que a quebra das primeiras versões do Denuvo eram realizadas por diversos grupos, o que não acontece mais.

Apesar do Denuvo já ter reconhecido que o seu sistema obviamente não é inquebrável, o site de tecnologia Ars Technica lançou uma publicação observando que a maioria das vendas de jogos importantes acontecem dentro de 30 dias após o lançamento, dando uma parcela de vitória aos novos DRM’s contra a pirataria.

O Denuvo Anti-Tamper funciona como um sistema anti-adulteração e de gerenciamento de direitos digitais, mas por vezes aparece juntamente com o sistema anti-cheat Denuvo Anti-Cheat, não há informações suficientes das táticas que o sistema utiliza. A única informação que temos é da única pessoa que o consegue quebrar, e de acordo com ela os jogos protegidos integram o Denuvo ao código do jogo, o que torna extremamente difícil de contornar. Jogos com esse sistema funcionam com ativação online e atribuem tokens de autenticação exclusivos para cada cópia do jogo, com base em fatores como o hardware do usuário. Ele gera várias versões de funções essenciais, cada uma projetada para funcionar em um ambiente específico. Após a autenticação bem-sucedida, o Denuvo preenche partes vazias do binário que só funcionam naquele computador específico que produziu aquele token.

Como mostramos em todos os casos, a comunidade é sempre movida pela indignação e com o Arxan e Denuvo não foi diferente. Ambos os sistemas recebem duras críticas quanto ao alto uso da CPU e operações excessivas de gravação em componentes de armazenamento, o último potencialmente causando reduções significativas na vida útil de unidades de estado sólido (SSDs). As empresas sempre negaram as acusações, mas vários usuários postaram as comparações no YouTube e os jogos que não continham DRM’s se sobressaiam no desempenho.

Por fim, essa batalha parece nunca ter final, visto que os jogadores anti-DRM estão mais que convencidos que a distribuição digital e o softwares de gestão de direitos digitais são prejudiciais aos jogos, e forçam os jogadores a essencialmente “alugar” os seus jogos em vez de comprar, com o sentimento de que a qualquer momento a capacidade de jogar algo que pagou com seu suado dinheiro pode ser interrompido. Além do mais, a cultura da pirataria só cresceu e com o devido apoio da comunidade cada vez mais grupos e pessoas surgem trazendo essa “justiça”.

Espero ter prendido a atenção de vocês com a história dessa eterna batalha, despertando a curiosidade, buscando entender melhor o combate à pirataria, mas também compreender os motivos da reação negativa ao DRM por parte dos usuários. Bem como a importância de se aprender sobre programação de baixo nível. Sintam-se livres para compartilhar em nosso Discord quaisquer ideias sobre o tema e não esqueçam de verificar os links úteis, separei bastante coisa interessante e alguns vídeos que complementam o que foi falado durante essa redação. Bons estudos e até mais!!!

Referências e links úteis:

Pirataria no Brasil, dos produtos baratos às práticas culturais – André Fagundes Pase – SBGames 2013

https://www.cs.columbia.edu/~sedwards/presentations/2018-csta-altair.pdf

https://meiobit.com/433555/altair-8800-45-anos-do-computador-que-deu-inicio-a-revolucao-digital/

https://www.redbull.com/br-pt/ataque-dos-clones-os-grandes-consoles-brasileiros-paralelos

https://en.wikipedia.org/wiki/An_Open_Letter_to_Hobbyists

Video – How Floppy Disk Copy Protection Worked

https://www.sciencedirect.com/topics/engineering/floppy-disk

https://www.makeuseof.com/tag/5-strange-video-game-copy-protection-measures-used-in-history/

https://www.oldgames.sk/codewheel/

https://epraja.com.br/voce-sabia-a-historia-da-internet/

Video – LensLok – Early 80’s Anti-Piracy that frustrated

https://en.wikipedia.org/wiki/Software_protection_dongle

https://samdecrock.medium.com/reverse-engineering-dongle-protected-software-138e5965cb59

https://en.wikipedia.org/wiki/Compact_Disc_and_DVD_copy_protection

https://en.wikipedia.org/wiki/List_of_Compact_Disc_and_DVD_copy_protection_schemes

https://www.eurogamer.net/ubisoft-ditches-controversial-always-on-drm-for-pc-games

https://www.escapistmagazine.com/ubisoft-blames-drm-outage-on-server-attack/

https://www.pcgamingwiki.com/wiki/The_big_list_of_third-party_DRM_on_Steam

https://medium.com/dataseries/red-dead-redemption-2-latest-crack-from-empress-78b341060cea

https://www.gamevicio.com/noticias/2021/02/a-mulher-que-quebrou-o-drm-mais-poderoso-do-mundo/

LUZIO, Eduardo; GREENSTEIN, Shane. Measuring the Performance of a Protected Infant Industry: the Case of Brazilian Microcomputers. The Review of Economics and Statistics, Vol. 77, No. 4, Nov., 1995. Estados Unidos, Cambridge: MIT Press, p 623.

Autor: Matheus Garcia Escobar