Opa, como vocês estão??? Espero que estejam bem.

Nesta edição do PET Redação, trago a vocês um assunto importante que são os perigos dos ataques cibernéticos que utilizam Engenharia Social.

Recentemente, o mundo tecnológico, mais voltado aos Games, teve uma triste notícia que foi considerada por muitos analistas como “o pior vazamento da história dos jogos eletrônicos”. No qual um cibercriminoso denominado TeaPot, talvez associado ao grupo denominado “Lapsus$” reivindicou a autoria do ataque que teria acesso a dados confidenciais do desenvolvimento do novo Grand Theft Auto 6 e realizado a postagem de vídeos como forma de comprovar o feito. Vale lembrar que, cerca de 3 dias antes, dia 15 de setembro de 2022, o mesmo hacker (que atualmente se encontra preso) teria vazado da mesma forma informações da Uber.

Mas e aí, o que esses ataques têm em comum? A resposta é: Engenharia Social.

Vocês já ouviram falar nesse tipo de ameaça e em como ela pode afetar a nós, meros mortais, e até grandes empresas??? Ou grandes muralhas… como conta a história do cavalo de Troia, que foi a forma encontrada pelos gregos para transpor a barreira e vencer a batalha.

Então chega de papo e bora conhecer um pouco mais sobre a origem da técnica, sua anatomia e seus perigos!!!

COMO SURGIU?

Desde os primórdios da humanidade a Engenharia Social é utilizada como meio para a obtenção de informações cobiçadas por outras pessoas. No entanto, o estudo mais aprofundado sobre o assunto e o termo surgiram em 1894, pelo industrial holandês JC Van Marken. A ideia de Van Marken se deu como forma de alavancar e resolver problemas sociais dentro das indústrias europeias da época, visto que, se existia o estudo das engenharias tradicionais para criar e resolver os problemas das maquinas, também era possível desenvolver estudos relacionados à força de trabalho. Em seguida, em 1911, Edward L. Earp trouxe em seu livro “Social Engineer” uma visão de que, na Engenharia Social, as pessoas deveriam lidar com as relações sociais de forma semelhante à forma como abordam as máquinas, marcando o fim da terminologia de Van Marken.

NOS TEMPOS MODERNOS

Atualmente, quando falamos em segurança de informação, o termo liga-se bastante às práticas ilegais – como ataques por Spam, Phishing, Spear Phishing, telefonemas, aplicativos de mensagens instantâneas e até presencialmente – que devido ao crescente avanço tecnológico e a possibilidade de ser feito sem um conhecimento técnico sobre tecnologia da informação acabou se tornando comum.

Acredita-se que os ataques por Engenharia Social tenham se popularizado com os feitos do americano Kevin Mitnick, um especialista em cibersegurança que possui uma extensa lista de crimes de roubo de informações e acessos não autorizados a grandes empresas. Em 2013, Mitnick publicou o seu livro denominado “The Art of Deception: Controlling the Human Element of Security”, no qual ele conta como conheceu a técnica na década de 70 e a utilizava associada ao hacking para fazer seus estragos.

A ANATOMIA DOS ATAQUES POR ENGENHARIA SOCIAL

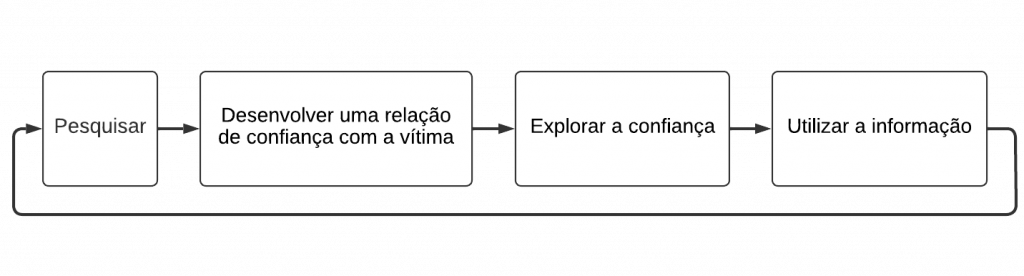

Por ser uma técnica que está sempre em constante evolução, e que atinge o elo mais fraco da segurança (que são as pessoas), fica difícil descrever um modelo de fases que sirva para todos os casos. Acredita-se, porém, que o mais comum seja o do próprio Mitnick, exposto no livro como um ciclo de ataque que possui 4 fases na seguinte ordem: pesquisar, desenvolver uma relação de confiança com a vítima, explorar essa confiança e utilizar a informação.

Imagem contendo 4 caixas interligadas por setas formando o ciclo de ataque de engenharia social de Kevin Mitnick

Vale ressaltar que, dentro do modelo citado acima ainda existem diversas variáveis que configuram e constituem um ataque. Alguns exemplos são:

Modelo de ataque: Comunicação direta ou indireta.

Atacante: Sozinho ou com a ajuda de outras pessoas.

Alvo: Individual ou uma organização.

Objetivo: Ganho financeiro, sabotagem ou acesso não autorizado.

Meio: Presencial, Pagina da Web, E-mail, mensagem por WhatsApp/SMS ou telefonema.

Técnicas: Pretexto, Phishing, com isca ou dar algo em troca de outra coisa (Quid Pro Quo).

Princípios de Conformidade: Autoridade, amizade ou ligação, reciprocidade, escassez, compromisso ou consistência.

O atacante pode não somente associar o ataque a uma dessas variáveis, mas sim a diversas outras combinações. Tudo dependendo do estudo realizado do que ele julga ser o ideal para explorar uma vulnerabilidade, seja ela social ou tecnológica.

O PERIGO DE UM ATAQUE CERTEIRO POR ENGENHARIA SOCIAL

Agora que já foi apresentado a origem e o funcionamento da Engenharia Social, podemos partir para o caso da Rockstar, que evidencia os perigos do uso deturpado dessa ferramenta.

Retomando o que introduzimos inicialmente, ainda sobre o caso da Rockstar, embora não tenha sido mencionado pelo hacker a forma como se deu o acesso não autorizado na plataforma Slack (aplicativo de mensagens instantâneas desenvolvido para comunicações profissionais e organizacionais) da empresa, acredita-se que tenha sido utilizada da mesma forma com que foi a violação da Uber, na qual o próprio hacker comentou ter conseguido acesso às credenciais de login utilizando Engenharia Social e se passando por um funcionário de T.I, para ter acesso à rede interna e escalonar ainda mais suas chances de ataque. O que, sem sombra de dúvidas, gerou prejuízos altíssimos para as duas empresas, pois qualquer informação acerca do desenvolvimento de um jogo é extremamente controlada e mesmo qualquer indicio de invasão a plataformas internas já é o suficiente para gerar perda de credibilidade no mercado – que induzem a queda nas ações, além de aumentar ainda mais a chance de novos golpes atrelados aos dados acessados e que possivelmente foram expostos.

Assim, fica o exemplo do quão frágil pode ser uma segurança que não prioriza o fator humano, uma vez que não basta proteger somente o seu sistema, há ainda a necessidade de realizar treinamentos direcionados aos seus funcionários, pois uma simples senha anotada em um quadro ou fixada como lembrete no monitor já é o suficiente para expor uma organização e potencializar um possível golpe.

Por fim, espero ter demonstrado um pouco sobre a origem, anatomia e os perigos dos ataques por Engenharia Social e as dificuldades em se prevenir de ameaças cada vez mais modernas. E ainda, alertar sobre a importância do investimento no estudo de algumas táticas usadas por esses criminosos, pois a melhor defesa, nesses casos, é poder reconhecer possíveis ameaças.

Sintam-se livres para compartilhar em nosso Discord quaisquer ideias sobre o tema. Bons estudos e até mais!!!

Referências e links úteis:

“The Art of Deception: Controlling the Human Element of Security” – Kevin D. Mitnick.

https://thehackernews.com/2022/09/london-police-arrested-17-year-old.html

https://www.theverge.com/2022/9/19/23361511/uber-hack-blame-lapsus-gta-vi-rockstar

https://en.wikipedia.org/wiki/Social_engineering_(political_science)

https://blog.avast.com/pt-br/weakest-link-in-security-avast

Matheus Garcia Escobar